Investigadores descubrieron una forma de hackear a Alexa para escuchar todo lo que dicen los usuarios mediante los altavoces inteligentes Amazon Echo. La amenaza no se limita a obtener información privada, pues además el atacante puede manipular al asistente virtual. Así, cualquier extraño puede hacer llamadas o compras no autorizadas, y controlar otros dispositivos inteligentes conectados en el lugar: electrodomésticos, luces, temperatura, alarmas y hasta las puertas.

El estudio llamado Alexa vs Alexa (AvA) explica que se puede “usar el altavoz del dispositivo para emitir comandos al propio dispositivo”, según detallaron los autores Sergio Esposito y Daniele Sgandurra de la Universidad Royal Holloway de Londres, y Giampaolo Bella de la Universidad de Catania, en Italia.

Tomando en cuenta que Amazon es tan previsor que hasta tiene una cláusula en caso de apocalipsis zombie, resulta inquietante saber que la asistente inteligente de la empresa es tan vulnerable ante los hackers.

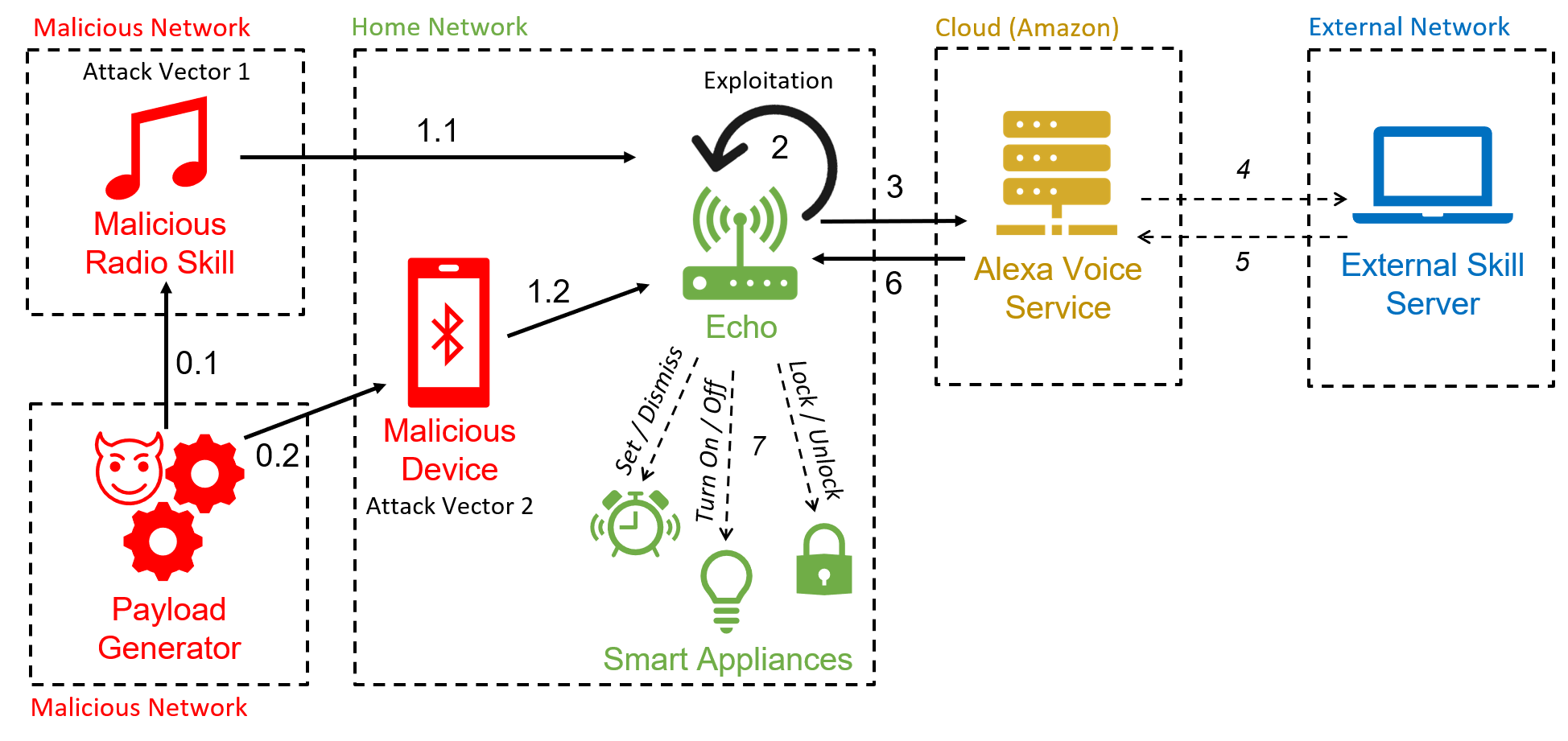

El atacante solo necesita acercarse unos segundos a un dispositivo Amazon Echo vulnerable mientras está encendido. Entonces, deberá pronunciar un comando de voz ordenándole que se conecte vía Bluetooth con el dispositivo del hacker.

Siempre que la orden comience con la palabra de activación “Alexa” o “Echo”, seguida de un comando permitido, el aparato seguirá la instrucción.

A partir de ese momento, el hacker puede usar una aplicación de texto a voz u otras herramientas para modificar la respuesta de Alexa y transmitir los comandos de voz que se le ocurran. Y cuando Echos requiere una confirmación verbal antes de ejecutar comandos sensibles, el atacante solo necesita agregar un “sí” al comando unos seis segundos después de la solicitud.

La persona podrá intervenir la comunicación mientras su dispositivo permanezca dentro del radio de alcance del altavoz inteligente. Este requisito de proximidad para la conexión Bluetooth también significa que el método AvA no funcionan vía Internet.

Los atacantes también pueden explotar lo que los investigadores llaman Vulnerabilidad de Voz Completa (FVV). Esta permite a Echos realizar comandos autoemitidos sin reducir temporalmente el volumen del dispositivo.

Otra forma era utilizar una estación de radio maliciosa para generar los comandos, pero Amazon lo solucionó agregando parches de seguridad extra. Los investigadores han confirmado que los ataques funcionan contra dispositivos Echo Dot de tercera y cuarta generación.

A decir de los académicos, este ataque es “el primero en explotar la vulnerabilidad de los comandos arbitrarios autoemitidos en los dispositivos Echo, lo que permite que un atacante los controle durante un período prolongado de tiempo”.

Los investigadores descubrieron que podían usar AvA para obligar a los dispositivos a ejecutar varias acciones potencialmente peligrosas para la privacidad o la seguridad. Estas incluyen:

“Con estas pruebas, demostramos que AvA se puede usar para dar comandos arbitrarios de cualquier tipo y duración, con resultados óptimos”, apuntan.

Los investigadores destacaron que lo más preocupante es la seguridad de las compras online: el dispositivo compró artículos en Amazon el 100% de las ocasiones.

“En Amazon, la privacidad y la seguridad son fundamentales para diseñar y ofrecer cada dispositivo, función y experiencia. Apreciamos el trabajo de los investigadores de seguridad independientes que ayudan a llamar nuestra atención sobre posibles problemas y se comprometen a trabajar con ellos para proteger nuestros dispositivos”, señalaron funcionarios de la compañía en un comunicado citado por el portal Ars Technica.

Para evitar estos ataques, se recomienda que los usuarios de Echo silencien sus micrófonos cuando no estén usando activamente a Alexa. “Esto hace que sea imposible autoemitir cualquier comando”, afirman.

Los usuarios también pueden habilitar la notificación sonora que se reproduce cuando Amazon Echo detecta la palabra de activación. De esta forma sabrán si el aparato realizó alguna acción no solicitada.

Este video compartido por los investigadores explica cómo funciona Alexa vs Alexa: